ettercap的嗅探小实验

2017-11-22

engineer

ettercap是Kali下的网络嗅探工具,可以监视局域网内的数据通信,更可以做中间人攻击。

近来由于Windows update频繁占用2Mb小水管的VPN带宽,不得不研究对策解决问题。要么是自己架双线双拨的路由,自己设置路由规则;要么就是找出Windows update的对方服务器,将其从VPN列表里踢出去。VPN供应商说,他们所用的思科设备无法通过域名的方式白名单,只能一个个加IP。怒骂WTF,也只好自己解决。

之前Dr. Z的电脑占用带宽自己重装后解决,现在Dr. F的电脑又出现了同样的问题。总不能让老板也重装电脑吧,可问题不出现在我的电脑,也不能给所有人电脑装wireshark等待抓包。于是思来想去,走点邪道,嗅探吧。

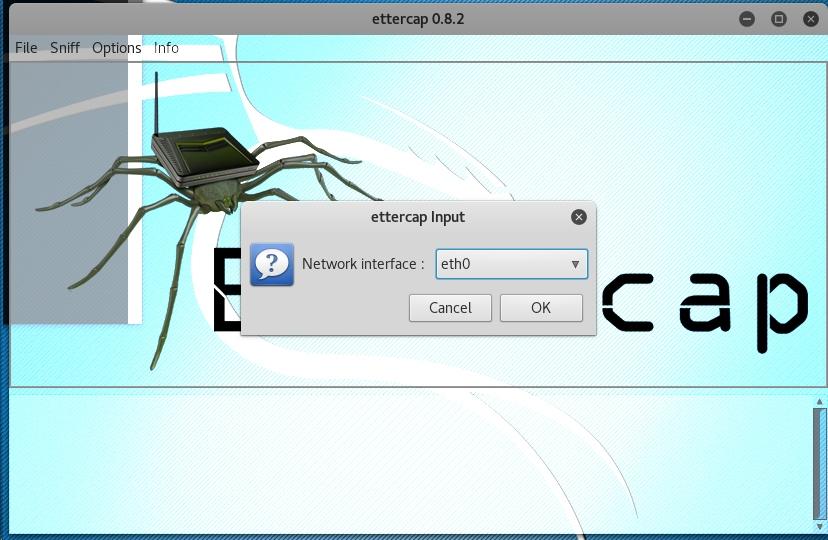

- 打开

ettercap,选择sniff - unified sniffing,选好网卡口。此处注意,网卡须处于桥接态,即直接接入局域网。 -

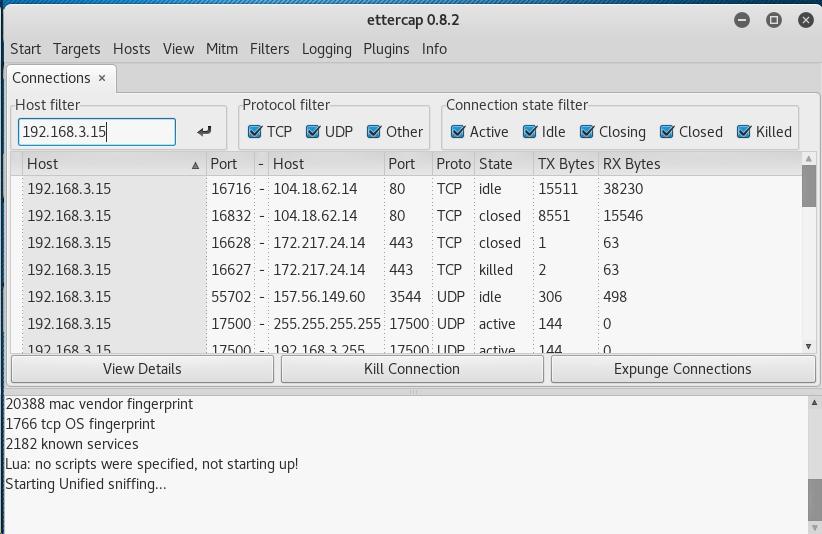

OK开始嗅探后,先

View - Connections看下整体网络连接,找到需要侦测的IP地址。通过Host filter过滤一下比较方便。

- 这里只能看到广播的包,无法通过看到目标IP与路由器的直接通信,于是只能假扮路由,截获数据。通过

Mitm - ARP poisoning,one-way或remote方式均可,开始ARP下毒,即将目标IP通往路由的数据包都转向自己的电脑。这个过程不宜过长,一是自己的电脑作为中转压力可能非常大,二是对方会明显感觉到网速变慢,三是为了抓个更新服务器的IP也没必要。 - 在Connections中很快就能看到目标IP(本应)丢给路由的包的内容,即更新服务器的IP地址。

Comments